Home-Verzeichnis unter Ubuntu/Linux verschlüsseln

Bei Ubuntu und all seinen Derivaten (xUbuntu, Ubuntu Gnome Edition etc.) gibt es die Möglichkeit, das Home-Verzeichnis mittels eCryptfs zu verschlüsseln.

Dieser Artikel gibt im Vorfeld für den interessierten Leser einen Überblick über das, was eCryptfs technisch leistet. Anschließend werden die diversen Facetten der Datenverschlüsselung beleuchtet.

Technische Grundlagen

eCryptfs (Enterprise Cryptographic Filesystem) ist eine POSIX-kompatible, dateibasierte Software zur Festplattenverschlüsselung für Linux auf Kernel-Ebene.

Achtung: Wenn der Nutzer angemeldet ist, ist das Home-Verzeichnis für root lesbar.

Das Home-Verzeichnis bei der Installation verschlüsseln

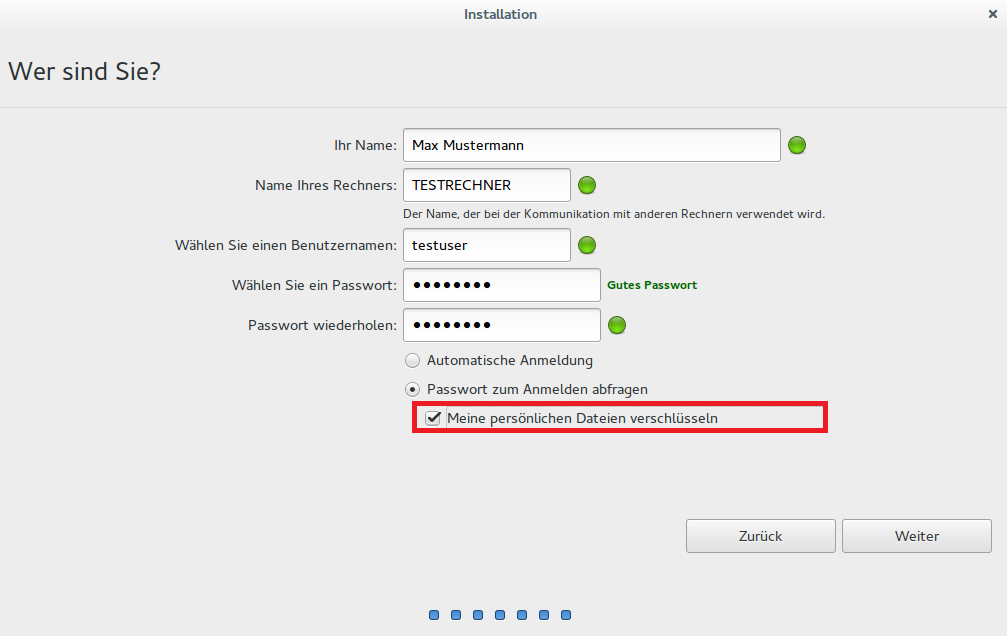

Das Home-Verzeichnis kann gleich bei der Installation verschlüsselt werden. Einen entsprechenden Haken kann man bei der Eingabe der Benutzerdaten setzen. Danach ist keine weitere Konfiguration notwendig.

Vorhandenes Home-Verzeichnis nachträglich verschlüsseln

Ein bereits bestehendes (unverschlüsseltes) Home-Verzeichnis kann auch nachträglich verschlüsselt werden. Dafür muss das Home-Verzeichnis des Nutzers in ein anderes Verzeichnis kopiert oder verschoben, der Nutzer danach gelöscht und neu angelegt und die Daten abschließend zurück auf das dann verschlüsselte Home-Verzeichnis kopiert werden.

Es empfiehlt sich hierbei folgendes vorgehen:

Der Nutzer testuser muss sich von der grafischen Oberfläche abmelden und über STRG+ALT+F1 auf die erste Konsole wechseln und sich dort anmelden. Als erstes wird der root-Nutzer aktiviert.

sudo passwd

[sudo] password for testuser:

Enter new UNIX password:

Retype new UNIX password:Danach meldet man sich als testuser wieder ab und als root an. Nun wird das gesamte Home-Verzeichnis des Nutzers testuser an einen anderen Ort verschoben. Danach installiert man (falls noch nicht vorhanden) die für die Verschlüsselung notwendigen Pakete.

mv /home/testuser /home/testuser-tmp

apt-get install ecryptfs-utils

id testuserDas letzte Kommande liefert unter anderem die UID des Nutzers testuser, damit die Berechtigungen später beim Neuanlegen dieselben sind. Der erste Nutzer hat meist die UID 1000, der zweite 1001 usw.

Nun wird der Nutzer testuser samt Home-Verzeichnis gelöscht und wieder neu angelegt.

deluser --remove-home testuser

adduser --encrypt-home --uid=UID testuser

adduser testuser adm cdrom sudo dip plugdev lpadminNach Vergabe des Kennworts und der Benutzerinformationen ist der „neue“ Nutzer testuser eingerichtet und den Standardgruppen zugeordnet. Nun kann man sich als root ab- und wieder als testuser anmelden. Dann wird das gesicherte Home-Verzeichnis zurückgespielt.

cd

cp -av /home/testuser-tmp/* . Nach Abschluss des Kopiervorgangs kann man sich von der Konsole ab- und wie gewohnt an der grafischen Oberfläche als testuser anmelden. Es sollte auch nicht vergessen werden, das unverschlüsselte Verzeichnis /home/testuser-tmp zu löschen.